Зловмисне програмне забезпечення “Gootkit” (банківський троян, який може доставляти додаткові корисні навантаження, викрадати дані від жертв і непомітно зберігатися в скомпрометованому середовищі) за моделлю доступу як послуги (access-as-a-service, AaaS) повертається з тактикою та безфайловою доставкою “Beacon” від “Cobalt Strike” за допомогою якого російські урядові хакери раніше вже атакували користувачів з України.

“Cobalt Strike” — платний продукт для тестування на проникнення, який дозволяє зловмиснику розгорнути агент під назвою “Beacon” на машині жертви. “Beacon” містить безліч функцій для зловмисника, включаючи, але не обмежуючись, виконання команд, реєстрацію ключів, передачу файлів, проксі-сервер SOCKS, ескалацію привілеїв, mimikatz, сканування портів і бічний рух. “Beacon” знаходиться в пам’яті, без файлу, оскільки він складається з безступеневого або багатоетапного шелл-коду, який після завантаження шляхом використання вразливості або виконання завантажувача шелл-коду автоматично завантажиться в пам’ять процесу, не використовуючи диска. Він підтримує командно-контрльний сервер (C2) і проміжне розміщення через HTTP, HTTPS, DNS, канали SMB, а також прямий і зворотний TCP. “Cobalt Strike” поставляється з набором інструментів для розробки завантажувачів коду оболонки, який називається “Artifact Kit”. Імплантат “Beacon” став популярним серед цілеспрямованих зловмисників і злочинних користувачів, оскільки він добре написаний, стабільний і легко налаштовується.

Програмне забезпечення “Gootkit” працює за моделлю AaaS, використовується різними групами, зокрема, APT28 та APT29 (Росія), APT32 (В’єтнам), APT41 (Китай) та ін. для скидання додаткового шкідливого навантаження на скомпрометовані системи та використовує безфайлові методи для поширення таких загроз, як “SunCrypt” і “REvil” (“Sodinokibi”), трояни “Kronos” і “Cobalt Strike”.

У минулому “Gootkit” поширював зловмисне прогрмане забезпечення під виглядом безкоштовних інсталяторів, а тепер він використовує легальні документи, щоб обманом змусити користувачів завантажити ці файли. Ланцюжок атак починається з того, що користувач шукає певну інформацію в пошуковій системі. Зловмисники використовують чорну техніку SEO-оптимізації та просування, щоб відобразити серед результатів веб-сайт, зламаний операторами “Gootkit”.

Відвідавши заражений веб-сайт, жертва бачить, що він представлений як, наприклад, онлайн-форум, який безпосередньо відповідає на його запит. На цьому форумі розміщено ZIP-архів, який містить шкідливий файл .js, який використовується для встановлення стійкості та скидання двійкового файлу “Cobalt Strike” у пам’ять зараженої системи.

Коли користувач завантажив і відкрив цей файл, він породив обфусцований сценарій, який за допомогою наповнення реєстру встановив фрагмент зашифрованих кодів у реєстрі та додав заплановані завдання для збереження. Потім зашифрований код у реєстрі було рефлексивно завантажено через PowerShell, щоб реконструювати двійковий файл “Cobalt Strike”, який працює безпосередньо в пам’яті без файлів.

Аналітики відзначають, що зашифровані реєстри тепер використовують спеціальний алгоритм заміни тексту замість кодування base64 та вважають, що програмне забезпечення “Gootkit” все ще активно розробляється і вдосконалює свої методи, але вже виявилося досить успішним у компрометації цілей.

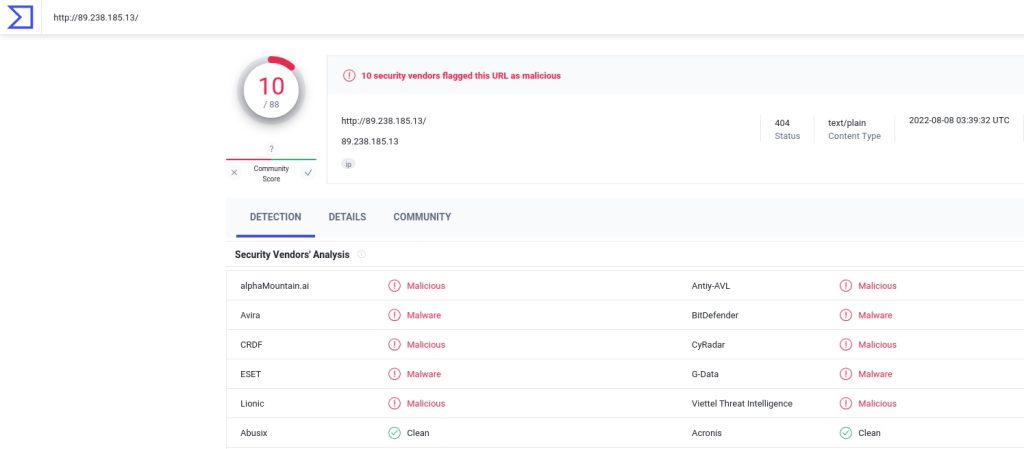

Бінарний файл “Cobalt Strike”, завантажений безпосередньо в пам’ять системи жертви, з’єднується з IP-адресою 89.238.185.13, яка є командно-контрольним сервером (C2) “Cobalt Strike”.

Поєднання іструментів SEO та скомпрометованих законних веб-сайтів може маскувати ознаки зловмисної діяльності у тому числі спонсорованих Росією хакерів. Використання такої тактики залишається ефективним шляхом заманювання нічого не підозрюючих користувачів та підкреслює важливість їх обізнаності, а також відповідальність власників веб-сайтів у забезпеченні безпеки кіберпростору. Ймовірно, користувачі та організації з України зіткнуться з “Gootkit” в інших кіберкампаніях у майбутньому, яке використовуватиме нові засоби залучення жертв.